Ρεπορτάζ: ΓΙΑΝΝΗΣ ΠΑΠΑΔΟΠΟΥΛΟΣ, Φωτογραφίες: ΑΛΕΞΑΝΔΡΟΣ ΑΒΡΑΜΙΔΗΣ

Το e-mail που έλαβε εταιρεία στη Θεσσαλονίκη τον περασμένο Φεβρουάριο έμοιαζε αυθεντικό. Ακόμη και η διεύθυνση του αποστολέα θύμιζε –εάν κάποιος δεν παρατηρούσε μια μικρή ανορθογραφία– αυτή ενός Πολωνού προμηθευτή. Ο παραλήπτης κατέβασε το συνημμένο έγγραφο θεωρώντας ότι πρόκειται για τιμολόγιο. Την επόμενη ημέρα όμως σχεδόν όλα τα αρχεία στον συγκεκριμένο υπολογιστή, αλλά και στον server, είχαν κρυπτογραφηθεί. Στέλνοντας το κακόβουλο λογισμικό Crypt0L0cker, οι δράστες είχαν καταφέρει να μολύνουν το σύστημα. Οταν οι υπεύθυνοι είδαν την απαίτηση λύτρων για να ανακτήσουν τα δεδομένα τους, κατάλαβαν ότι τα συστήματά τους τελούσαν υπό ψηφιακή ομηρία.

Αυτό δεν ήταν μεμονωμένο συμβάν. Μήνες προτού εκδηλωθεί και λάβει παγκόσμιες διαστάσεις η κυβερνοεπίθεση με τον ιό WannaCry, όλο και πιο συχνά ιδιώτες (μεταξύ των οποίων δικηγόροι, συμβολαιογράφοι και μηχανικοί) και εταιρείες στην Ελλάδα γίνονταν στόχος κακόβουλου λογισμικού που αποκαλείται Ransomware. Ενδεικτικά, σύμφωνα με την εταιρεία ασφαλείας δικτύων Kaspersky Lab που συνεργάζεται με τη Europol για την αντιμετώπιση αυτής της απειλής, τα περιστατικά ψηφιακών απαγωγών στην Ελλάδα αυξήθηκαν κατά 45% το 2016 σε σχέση με το 2015. Αντίστοιχα, η εταιρεία ανάκτησης δεδομένων Northwind κλήθηκε να δράσει σε 363 περιστατικά στην ελληνική επικράτεια τον Απρίλιο του 2017, ενώ τον ίδιο μήνα πέρυσι είχε αντιμετωπίσει 146.

Η πρώτη αντίδραση των υπαλλήλων στην εταιρεία της Θεσσαλονίκης ήταν να αποκλείσουν όλους τους υπολογιστές από το δίκτυο για να περιορίσουν τη διασπορά του ιού. Επειτα στράφηκαν στους ειδικούς. «Μας συμβούλευσαν να μην πληρώσουμε τα λύτρα καθώς κανείς δεν μπορούσε να εγγυηθεί ότι οι δράστες θα τηρούσαν τον λόγο τους», λέει στην «Κ» ο Δημήτρης Παπαδόπουλος, μέλος του Δ.Σ. στην εταιρεία ΔΕΛΤΑ ΠΙ, που δραστηριοποιείται στον κλάδο γεωργικών και κτηνοτροφικών εγκαταστάσεων για αποθήκευση και επεξεργασία δημητριακών.

Ο μηχανικός ανάκτησης δεδομένων στη Northwind, Δημήτρης Αναστασιάδης, ανέλαβε να λύσει το γρίφο. Οπως εξηγεί, το συγκεκριμένο λογισμικό ευθυνόταν και για άλλες επιθέσεις κατά ελληνικών στόχων και πιθανότατα προερχόταν από την Ουκρανία. Πρώτα διέγραφε αντίγραφα αρχείων που κρατούν τα Windows και έπειτα κρυπτογραφούσε όσα είχαν 200 από τις πιο γνωστές επεκτάσεις (όπως .doc, .txt, .pdf, .jpg). Χρειάστηκαν περίπου τρεις ημέρες για να βρεθεί ένα τρωτό σημείο στον κώδικα του συγκεκριμένου ιού και να απελευθερωθούν τα αρχεία της εταιρείας. Μέχρι τότε όλες οι δουλειές γίνονταν σε αντίγραφα ασφαλείας (backup) που είχαν προνοήσει να κρατήσουν οι υπεύθυνοι στην εταιρεία, εφαρμόζοντας μια από τις πιο βασικές αρχές θωράκισης απέναντι σε αυτού του είδους τις κυβερνοεπιθέσεις. Τα δεδομένα τους ήταν ασφαλή.

Οι 55 υπολογιστές στο ΑΠΘ

Στις 12 Μαΐου όμως, μια νέα ψηφιακή ομηρία εκδηλώθηκε στην Ελλάδα, αυτή τη φορά σε υπολογιστές του Αριστοτελείου Πανεπιστημίου Θεσσαλονίκης. Το Κέντρο Ηλεκτρονικής Διακυβέρνησης του πανεπιστημίου εντόπισε το πρόβλημα στις 11.29 εκείνης της ημέρας. Συνολικά 55 υπολογιστές μολύνθηκαν (οι 45 εκ των οποίων βρίσκονταν σε νησίδες) και αρχεία τους κρυπτογραφήθηκαν από τον ιό WannaCry.

Το πρωί της 12ης Μαΐου οι τεχνικοί του ΑΠΘ δέχονταν τα πρώτα μηνύματα από χρήστες για την κυβερνοεπίθεση.

Η συγκεκριμένη κυβερνοεπίθεση έπληξε δεκάδες χώρες. Τουλάχιστον 200.000 περιστατικά καταγράφηκαν διεθνώς μέσα σε λίγες ώρες, ενώ οι δράστες κατάφεραν να συλλέξουν πάνω από 40.000 ευρώ όταν κάποια θύματα πλήρωσαν τα λύτρα στο ψηφιακό νόμισμα bitcoin. Αυτός ο τύπος ψηφιακού νομίσματος μπορεί εύκολα να ξεπλυθεί στο διαδίκτυο κρύβοντας την ταυτότητα του κατόχου του. Αυτή τη στιγμή ένα bitcoin αντιστοιχεί περίπου σε 1.700 ευρώ. Μεγάλα προβλήματα προκλήθηκαν από τoν ιό WannaCry στο βρετανικό σύστημα υγείας και σε πολυεθνικές εταιρείες. Ακόμη ερευνάται η προέλευση της επίθεσης.

Το δίκτυο του Αριστοτελείου αποτελείται από 12.000 υπολογιστές και στην κορύφωση της κίνησης συνδέονται σε αυτό ασύρματα άλλοι 4.000. Η κινητοποίηση έπρεπε να είναι άμεση για να αποφευχθεί η εξάπλωση του κακόβουλου λογισμικού. «Ο WannaCry (αλλιώς γνωστός ως WannaCrypt, WannaCrypt0r 2.0, WannaDecryptor) κατηγοριοποιείται στους ιούς τύπου worm. Μεταδίδεται δηλαδή χωρίς απαραίτητα την εμπλοκή του χρήστη, αλλά εκμεταλλευόμενος κάποια ευπάθεια του λειτουργικού συστήματος», εξηγεί ο Γιάννης Σαλματζίδης, τεχνικός διευθυντής στο Κέντρο Ηλεκτρονικής Διακυβέρνησης του ΑΠΘ.

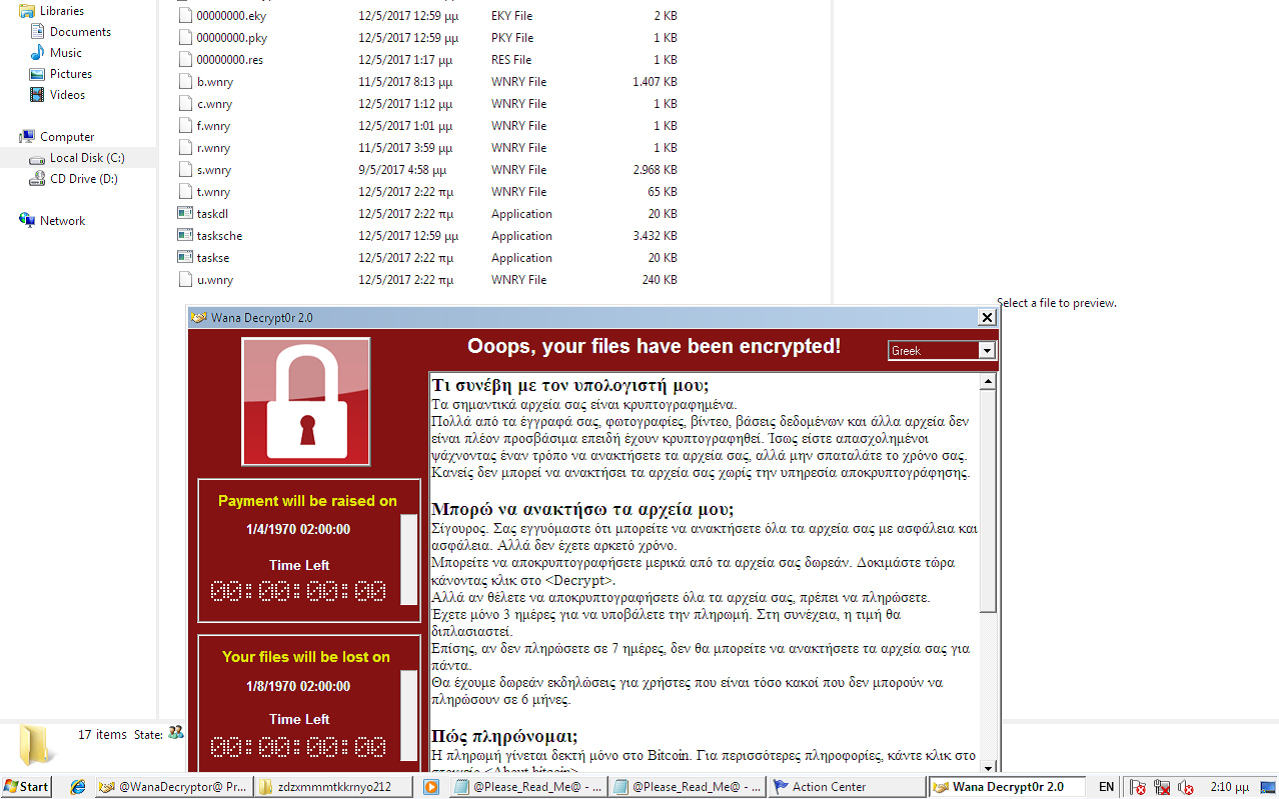

Οσο περνούσαν τα λεπτά, πλήθαιναν και οι αναφορές που έφταναν στους τεχνικούς του πανεπιστήμιου από χρήστες που είχαν πληγεί. Κάποιοι έστελναν και screenshots (εικόνες από την οθόνη των υπολογιστών τους) με το μήνυμα των κυβερνοεκβιαστών. «Μη σπαταλάτε τον χρόνο σας (…) έχετε μόνο 3 ημέρες για την πληρωμή. Στη συνέχεια η τιμή θα διπλασιαστεί», έγραφαν.

Το μήνυμα των κυβερνοεκβιαστών σε screenshot χρήστη από υπολογιστή του ΑΠΘ.

Λύση σε 4,5 ώρες

Τα εργαλεία που χρησιμοποιήθηκαν για την επίθεση του wannaCry θεωρείται ότι είχαν αναπτυχθεί από την Υπηρεσία Εθνικής Ασφαλείας των ΗΠΑ (NSA) και διέρρευσαν τον Απρίλιο από την ομάδα χάκερ Shadow Brokers. Ο ιός εκμεταλλεύτηκε κενό ασφαλείας που υπήρχε σε όλες τις εκδόσεις των λειτουργικών συστημάτων Microsoft Windows και συγκεκριμένα στο πρωτόκολλο SMB (γνωστό και ως «file and print sharing»). Οπως εξηγεί ο κ. Σαλματζίδης, στο ΑΠΘ είχαν εντοπιστεί οι συγκεκριμένες ευπάθειες από τον Ιανουάριο του 2017.

Ο τεχνικός διευθυντής του Κέντρου Ηλεκτρονικής Διακυβέρνησης στο ΑΠΘ, Γιάννης Σαλματζίδης.

Τον Μάρτιο η Microsoft εξέδωσε διορθώσεις για τα λειτουργικά της συστήματα και οι υπολογιστές που είχαν ενημερωθεί θεωρούνταν πλέον ασφαλείς – τουλάχιστον από την πιθανότητα αυτοματοποιημένης προσβολής, χωρίς την εμπλοκή κάποιου χρήστη που θα κατέβαζε μολυσμένο αρχείο. «Εξαίρεση αποτελούν τα παλαιότερα λειτουργικά συστήματα WinXP και Win2003 Server, για τα οποία διατέθηκαν διορθώσεις τη 13η Μαΐου (μετά την κυβερνοεπίθεση)», λέει ο τεχνικός διευθυντής του Κέντρου Ηλεκτρονικής Διακυβέρνησης στο ΑΠΘ.

Προσθέτει ακόμη ότι ο συγκεκριμένος ιός «όταν έτρεχε από κάποιο προσβεβλημένο υπολογιστή σκάναρε το δίκτυο για άλλους διαθέσιμους για προσβολή υπολογιστές, κατέβαζε διάφορα προγράμματα από διάφορες τοποθεσίες με σκοπό να βρει άλλες ευπάθειες, να κρυπτογραφήσει τα δεδομένα των προσβεβλημένων υπολογιστών και να εμφανίσει τα σχετικά με τα λύτρα μηνύματα στους χρήστες».

Την τελευταία τριετία, σε δύο περιπτώσεις υπολογιστές χρηστών στο δίκτυο του ΑΠΘ είχαν μολυνθεί με Ransomware. Σε εκείνα τα περιστατικά όμως υπήρξε εμπλοκή των χρηστών, οι οποίοι είχαν κατεβάσει εν αγνοία τους το κακόβουλο λογισμικό.

Οι 55 υπολογιστές του πανεπιστημίου που εκτέθηκαν πρόσφατα στο wannaCry ήταν παλιοί και μη ενημερωμένοι. Οι κυβερνοεκβιαστές ζητούσαν από κάθε πληγέντα διεθνώς την καταβολή λύτρων 300 δολαρίων. «Δεν στόχευσαν αποκλειστικά το ΑΠΘ», λέει ο αντιπρύτανης Ερευνας του πανεπιστημίου, Θεόδωρος Λαόπουλος, εξηγώντας ότι ο ιός σκάναρε υπολογιστές αναζητώντας ευάλωτα συστήματα. Στις περισσότερες περιπτώσεις πάντως είχαν κρατηθεί αντίγραφα ασφαλείας των αρχείων από τους χρήστες και η ζημιά ήταν τελικά περιορισμένη.

Μετά τις 16.00, τη 12η Μαΐου, οι χρήστες υπολογιστών του ΑΠΘ έλαβαν την ακόλουθη ενημέρωση από το Κέντρο Ηλεκτρονικής Διακυβέρνησης: «Σύμφωνα με τα μέχρι στιγμής ευρήματα, πρόκειται για Wcry Ransomware. Οι υπολογιστές που εμφάνισαν προβλήματα και προσπάθησαν να μεταδώσουν τον ιό, έχουν απομονωθεί από το Δίκτυο και οι διαχειριστές τους έχουν ενημερωθεί». Ακόμη, μια θύρα τέθηκε σε καραντίνα περιορίζοντας τις υπηρεσίες διαμοιρασμού αρχείων από υπολογιστές εκτός του δικτύου του ΑΠΘ.

Μέσα σε 4 ώρες και 31 λεπτά από την εκδήλωση της επίθεσης στο πανεπιστήμιο, ο άμεσος κίνδυνος είχε εξαλειφθεί.